Sort by - linked count

-

BDDとDDDAuthors Dan North, 和智 右桂 #Blog #BDD #ドメイン駆動設計 #Software Design Blog

-

Ent Joins the Linux Foundation#Blog 2021年9月に公開された、entがLinux Foundationに参画した記事 https://entgo.io/ja/blog/2021/09/01/ent-joins-the-linux-foundation/

-

OpenTelemetry/OpenTelemetryCollector#Observability #OpenTelemetry Kubernetes上にCollectorを構築するためのCRD/Operator https://github.com/open-telemetry/opentelemetry-operator?tab=readme-ov-file

-

SonarQube#Security #Testing #Continuous Integration #Programming コード品質とセキュリティを継続的に検査するオープンソースの静的解析プラットフォーム 35以上のプログラミング言語に対応し、バグ、脆弱性、セキュリティホットスポット、コードスメルを検出する 主な機能 Quality Gates - デプロイ可否を判断するカスタマイズ可能な品質基準 SAST機能 - 静的コード解析によるセキュリティ脆弱性の検出 AI CodeFix - AIによるコード品質・セキュリティ問題の自動修正提案 IDE統合 - リアルタイムフィードバックと修正提案 DevSecOpsのシフトレフトセキュリティを実現し、適応度関数のコード品質カテゴリに該当する https://www.sonarsource.com/products/sonarqube/

-

Flipt#Continuous Delivery OpenFeature準拠のフィーチャーフラグ管理ツール GitOpsのユースケースで活用可能で、git上でフィーチャーフラグを管理するよう構成される https://docs.flipt.io/introduction

-

正しいものを正しくつくる

-

Claude Opus/4.6#LLM Anthropic社が2026年2月5日に発表したClaudeの最上位モデル コンテキストウインドウが1Mトークン(ベータ)に拡大、Opus級モデルでは初 長文脈検索でMRCR v2スコア76%を達成し競合(18.5%)を大幅に上回る Terminal-Bench 2.0でエージェンティックコーディング最高スコアを記録 GDPval-AAでGPT-5.2を約144 Eloポイント上回る Claude CodeにAgent Teams機能(並列自律作業)が追加 Adaptive thinking、effort制御(low/medium/high/max)、128k出力トークンなどのAPI機能を搭載 https://www.anthropic.com/news/claude-opus-4-6

-

Screenplay Pattern#Testing SerenityJSのコアとなるBDDデザインパターン E2Eテストにおいて、PageのようなオブジェクトではなくUserのようなアクターに焦点をあててテストを記述する 例としてバックエンドAPIのモックは、Abilitiesという概念でアクターに付与される https://serenity-js.org/handbook/design/screenplay-pattern/

-

XSAM/otelsql#Observability #Programming #Data Engineering Goのdatabase/sqlパッケージにOpenTelemetry計装を追加するライブラリ トレースとメトリクスの両方をサポート PostgreSQL、MySQL、SQLiteなど、database/sqlドライバを持つ任意のDBに対応 https://github.com/XSAM/otelsql

-

golangci-lintGo言語のlintを扱うCLIツール、100以上のlinterを選択可能 https://golangci-lint.run/ https://github.com/golangci/golangci-lint

-

Istio/Telemetory#Observability Kubernetes/Istio環境のサービスメッシュ内において、テレメトリーが生成される方法を定義するCRD 例としてOpenTelemetryのOpenTelemetry Collectorによるプロバイダを指定することができる https://istio.io/latest/docs/reference/config/telemetry/

-

Istio/Ambient Mesh#Network Istioにおけるサイドカープロキシモデルに代わるサービスメッシュのデータプレーンモード L4/L7の機能群を提供する ZtunnelによってL4ゼロトラスト機能を実行し、WaypointプロキシによってL7処理を行う https://istio.io/latest/blog/2022/introducing-ambient-mesh/

-

Istio/RequestAuthentication#Authentication ingressgatewayに対して、JWTの検証を行うためのカスタムリソース(CRD) https://istio.io/latest/docs/reference/config/security/request_authentication/

-

実践クリーンアーキテクチャ#Software Design #成瀬 允宣 クリーンアーキテクチャを実装レベルで実践するドキュメント 実践クリーンアーキテクチャ │ nrslib

-

Codex#Programming #LLM OpenAIが提供するオープンソースのCLIコーディングエージェント ターミナル上でコードの読み取り・編集・実行が可能で、Rust製 MCPサーバーとの連携によりサードパーティツールと統合可能 コードレビューエージェントによるプッシュ前のレビュー機能 ローカルでのトランスクリプト保存による継続作業 https://github.com/openai/codex

-

Agile Teams Swarm to Greatness#Blog #Agile #Swarming Blog

-

Hurl

-

OCSFOpen Cybersecurity Schema Framework #Security #Observability サイバーセキュリティイベントのログ記録とデータ正規化のためのオープン標準スキーマフレームワーク AWS、Splunk、IBMなどが2022年に設立、2024年11月にLinux Foundationへ参画 ベンダー非依存のスキーマで異なるセキュリティツール間のデータ統合を簡素化 カテゴリ、イベントクラス、データ型、属性辞書で構成 https://ocsf.io/

-

モジュラモノリスで表現する複雑なドメイン領域と境界#Software Design #モジュラモノリス #ドメイン駆動設計 参考 Shopifyはいかにしてモジュラモノリスへ移行したか

-

スワーミングがアジャイルチームを助ける#Agile #Swarming https://www.infoq.com/jp/news/2013/03/swarming-agile-teams-deliver/

-

30分で分かった気になるチームトポロジー#吉羽 龍太郎 #Team Topologies #Team Organization チームトポロジーの邦訳者による書籍紹介スライド

-

GraphQL FoundationGraphQLの仕様をオープンソース化するコミュニティ Linux Foundation傘下である https://graphql.org/community/foundation/

-

Podクラウドネイティブの世界において、1つまたは複数のコンテナを保持する最小ユニット 主にKubernetes Podを指す

-

実践ドメイン駆動設計

-

良いコードとは何か#Software Design 特に結合度と凝集度について参考になる研修資料 キーワード 技術的負債 クリーンアーキテクチャ

-

ConfigCat#Continuous Delivery OpenFeature準拠のフィーチャーフラグ管理ツール ダッシュボードによってGUIのフラグ管理が可能 公式SDKがFeature Flag Trackingにも対応している https://configcat.com/docs/getting-started/

-

gosec#Security #Programming Go言語のソースコード静的セキュリティ分析ツール Go AST(抽象構文木)を解析し、セキュリティ問題となりうるプログラミングミスを検出するSASTツール 主な特徴: -includeまたは-excludeフラグで検査ルールを選択可能 検出された問題はCWE(Common Weakness Enumeration)にマッピングされる AI統合によるセキュリティ修正提案(Gemini、Claudeに対応) GitHub Actionとしても利用可能 インストール: go install github.com/securego/gosec/v2/cmd/gosec@latest https://github.com/securego/gosec

-

プレモーテム#スクラム Blog

-

oauth-proxyoauth-proxy #Security #Cloud Native #Network OAuth2/OIDC認証を提供するリバースプロキシ 主な特徴: Google、Azure、GitHub等の複数のIDプロバイダーに対応 Kubernetesクラスタ内のアプリケーション保護に利用可能 メール、ドメイン、グループ単位での認証制御 CNCF Sandboxプロジェクト distrolessベースイメージで高セキュリティ https://github.com/oauth2-proxy/oauth2-proxy https://oauth2-proxy.github.io/oauth2-proxy/

-

Claude is a space to thinkAnthropicがClaudeを広告フリーに保つ方針を表明した記事 AIアシスタントとの会話はセンシティブな情報を含むため、広告モデルとは根本的に相容れない 広告はユーザー支援よりも収益化への誘導というインセンティブの歪みを生む 収益はエンタープライズ契約と有料サブスクリプションから得て、Claudeの改善に再投資 60カ国以上の教育者プログラム、政府パートナーシップ、非営利割引でアクセスを拡大 ユーザー主導のアクション(調査・比較・購入の支援)を通じた商取引は支援する https://www.anthropic.com/news/claude-is-a-space-to-think

-

DevOps capabilities/Monitoring systems to inform business decisionsDevOps capabilitiesの1つ、Fast Feedbackに分類される [DORA | Capabilities: Monitoring systems to inform business decisions](https://dora.dev/capabilities/monitoring-systems-to inform-business-decisions/)

-

DevOps capabilities/Database change management#Data Engineering DevOps capabilitiesの1つ、Fast Flowに分類される DORA | Capabilities: Database change management

-

DevOps capabilities/Documentation quality#Documentation DevOps capabilitiesの1つ、Climate for Learningに分類される https://dora.dev/capabilities/documentation-quality/

-

DevOps capabilities/Code maintainabilityDevOps capabilitiesの1つ、Climate for Learningに分類される 継続的デリバリーに寄与する DORA | Capabilities: Code maintainability

-

DevOps capabilities/Well-beingDevOps capabilitiesの1つ、Climate for Learningに分類される DORA | Capabilities: Well-being

-

DevOps capabilities/Generative organizational cultureDevOps capabilitiesの1つ、Climate for Learningに分類される https://dora.dev/capabilities/generative-organizational-culture/

-

DevOps capabilities/Flexible infrastructureDevOps capabilitiesの1つ、Fast Flowに分類される DORA | Capabilities: Flexible infrastructure

-

DevOps capabilities/Learning cultureDevOps capabilitiesの1つ、Climate for Learningに分類される DORA | Capabilities: Learning culture

-

Proto Best PracticesProtocol Buffersを記述する上でのベストプラクティスがまとまったドキュメント Proto Best Practices | Protocol Buffers Documentation

-

InfoQ Cloud and DevOps Trends Report - 2025

/filters:no_upscale()/articles/cloud-devops-trends-2025/en/resources/1Infoq-cloud-devops-trends-2025-1760961887459.jpg)

-

Connect

-

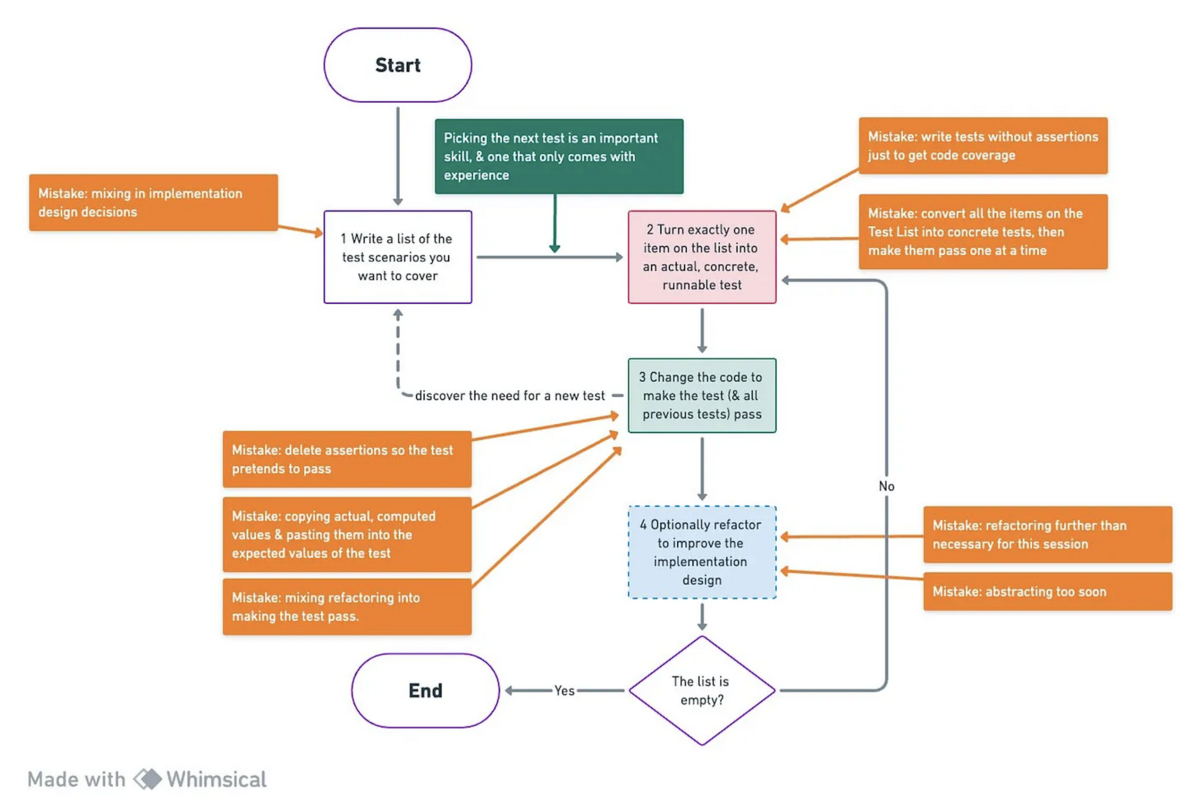

テスト駆動開発の定義

-

OAuth徹底入門

-

Hadolint#Continuous Integration Dockerfileの構文チェック、ベストプラクティス検証、セキュリティ脆弱性検出を行うSASTツール Haskellで実装され、ShellCheckを統合することでRUN命令内のbashスクリプトも検証する 主な機能: Dockerfileの構文エラー検出 ベストプラクティス違反の警告(例: Non-root User、マルチステージビルド) セキュリティ脆弱性の検出 CIパイプラインへの統合が容易 Dockerイメージとしても配布されており、ローカル環境へのインストール不要で実行可能 hadolint.yamlで出力形式やルールをカスタマイズ可能 https://hadolint.dev/ https://github.com/hadolint/hadolint

-

Cookie/ExpireCookie属性の1つ Cookieに永続性を持たせる

-

Cookie/Secure#Security Cookie属性の1つ HTTPS通信を強制する

-

Cookie/SameSite#Security Cookie属性の1つ 同一生成元ポリシーを許可するレベル Strict Lax None の3段階がある

-

Cookie/HttpOnly#Security Cookieの属性の1つ JavaScriptのようなスクリプトからのCookieアクセスを無効にする

-

Cookie/Max-AgeCookie属性の1つ Cookieに永続性を持たせる

-

Cookie/PathCookie属性の1つ Domainに加えて、アプリケーションのパスレベルでCookieの対象範囲を指定する